基于國(guó)產(chǎn)密碼算法的數(shù)控系統(tǒng)安全解決方案

2020-9-3 來(lái)源: 中國(guó)電子科技網(wǎng)絡(luò)信息安全有限公司 作者:鄒大均 黃沾

摘要:通過(guò)對(duì)數(shù)控系統(tǒng)的現(xiàn)狀分析、安全風(fēng)險(xiǎn)分析,提出一種基于國(guó)產(chǎn)密碼算法的數(shù)控系統(tǒng)安全解決方案。方案從終端防護(hù)、網(wǎng)絡(luò)防護(hù)、數(shù)據(jù)防護(hù)和密碼技術(shù)等諸多方面,對(duì)數(shù)控系統(tǒng)中的設(shè)備、網(wǎng)絡(luò)和數(shù)據(jù)的安全防控進(jìn)行全方位闡述,通過(guò)對(duì)五個(gè)安全防護(hù)場(chǎng)景的梳理,深入淺出地描繪出當(dāng)前數(shù)控系統(tǒng)存在的安全問(wèn)題,引出基于國(guó)產(chǎn)密碼算法應(yīng)用的重要性,同時(shí)強(qiáng)調(diào)要根據(jù)數(shù)控系統(tǒng)業(yè)務(wù)的實(shí)際情況,優(yōu)化安全防護(hù)手段,降低成本,以易于工程部署和用戶操作。

關(guān)鍵詞:數(shù)控系統(tǒng);數(shù)控機(jī)床;安全防護(hù);國(guó)產(chǎn)密碼算法

0 引言

自“震網(wǎng)”病毒事件爆發(fā)和美國(guó)發(fā)布“國(guó)家網(wǎng)絡(luò)空間安全戰(zhàn)略”政策后,工業(yè)控制系統(tǒng)安全引起了我國(guó)的高度重視,并把工業(yè)控制系統(tǒng)的安全提到了國(guó)家安全戰(zhàn)略的高度。工業(yè)和信息化部發(fā)布了《關(guān)于加強(qiáng)工業(yè)控制系統(tǒng)信息安全管理的通知》(工信部協(xié)〔2011〕451 號(hào)),強(qiáng)調(diào)加強(qiáng)工業(yè)信息安全的重要性、緊迫性,并明確了重點(diǎn)領(lǐng)域工業(yè)控制系統(tǒng)信息安全的管理要求。2015 年 5 月 8 日,國(guó)務(wù)院正式發(fā)布《中國(guó)制造 2025》強(qiáng)國(guó)戰(zhàn)略綱領(lǐng)。“中國(guó)制造2025”[1]是在新的國(guó)際國(guó)內(nèi)環(huán)境下,我國(guó)立足于國(guó)際產(chǎn)業(yè)變革大勢(shì),做出的全面提升中國(guó)制造業(yè)發(fā)展質(zhì)量和水平的重大戰(zhàn)略部署。它的主攻方向是智能制造,而智能制造的核心是數(shù)控系統(tǒng)。數(shù)控系統(tǒng)信息化主要表現(xiàn)在研制生產(chǎn)系統(tǒng)集成化,產(chǎn)品開(kāi)發(fā)數(shù)字化、并行化,產(chǎn)品研制生產(chǎn)敏捷化,企業(yè)管理集成信息化四個(gè)方面。數(shù)控系統(tǒng)信息化對(duì)于各領(lǐng)域制造業(yè)提高勞動(dòng)生產(chǎn)率、降低成本、縮短研制周期、快速響應(yīng)市場(chǎng)變化、提高產(chǎn)品質(zhì)量和客戶滿意程度、全面提升競(jìng)爭(zhēng)能力具有重要作用。但是,數(shù)控系統(tǒng)固有安全漏洞和聯(lián)網(wǎng)后的開(kāi)放性,使其面臨的信息安全威脅持續(xù)擴(kuò)大[2]。

數(shù)控系統(tǒng)一旦遭到破壞,將導(dǎo)致數(shù)控機(jī)床乃至整個(gè)生產(chǎn)線停機(jī),給企業(yè)造成重大損失。目前,國(guó)內(nèi)多數(shù)控系統(tǒng)特別是中高端數(shù)控系統(tǒng)均采用國(guó)外產(chǎn)品和技術(shù)。然而,國(guó)外產(chǎn)品和技術(shù)對(duì)國(guó)內(nèi)用戶采用封閉措施,導(dǎo)致關(guān)鍵基礎(chǔ)設(shè)施安全題受制于人。此外,以“震網(wǎng)”為代表的工業(yè)網(wǎng)絡(luò)攻擊和入侵屢見(jiàn)不鮮,帶來(lái)巨大的損失,也給智能制造敲響了警鐘。可見(jiàn),實(shí)現(xiàn)自主可控的數(shù)控系統(tǒng),

智能制造才能持續(xù)發(fā)展。因此,基于國(guó)產(chǎn)密碼算法的數(shù)控系統(tǒng)安全解決方案研究尤為迫切和重要。

1 、數(shù)控系統(tǒng)的現(xiàn)狀分析

數(shù)控系統(tǒng)的核心硬件設(shè)備包括數(shù)控機(jī)床、DNC服務(wù)器、操作員站、可編程邏輯控制器(PLC)和交換設(shè)備等。除數(shù)控機(jī)床和 PLC,其他硬件設(shè)備與通用信息系統(tǒng)中的硬件設(shè)備并無(wú)太大差異。數(shù)控系統(tǒng)的核心軟件包括數(shù)控機(jī)床系統(tǒng)及控制程序、主機(jī)操作系統(tǒng)(如 Linux、Windows 操作系統(tǒng)等)和應(yīng)用軟件等。

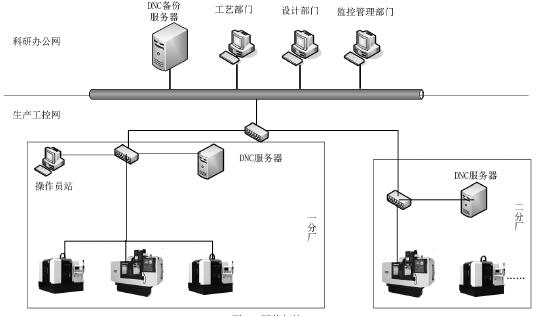

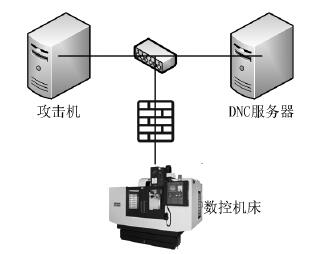

數(shù)控加工制造企業(yè)的科研辦公網(wǎng)與生產(chǎn)工控網(wǎng)大多互聯(lián),網(wǎng)絡(luò)內(nèi)部根據(jù)業(yè)務(wù)需求劃分了多個(gè)安全域,安全域通過(guò)交換機(jī)直接接入公司的科研辦公網(wǎng),中間未實(shí)施安全防護(hù)隔離措施。安全域內(nèi)部、安全域之間可直接互訪,無(wú)網(wǎng)絡(luò)訪問(wèn)審計(jì)記錄。典型的網(wǎng)絡(luò)拓?fù)淙鐖D 1 所示。

圖 1 網(wǎng)絡(luò)拓?fù)?/font>

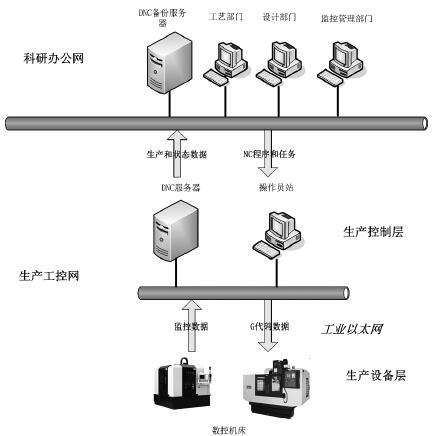

數(shù)控系統(tǒng)業(yè)務(wù)根據(jù)需求主要分為兩類(lèi),一類(lèi)是加工生產(chǎn) NC 代碼的數(shù)據(jù)傳遞,一類(lèi)是數(shù)控機(jī)床狀態(tài)信息的收集和顯示。DNC 服務(wù)器負(fù)責(zé)存儲(chǔ)重要的NC 代碼數(shù)據(jù)和生產(chǎn)狀態(tài)數(shù)據(jù)。操作員站對(duì) DNC 服務(wù)器上的數(shù)據(jù)進(jìn)行操作,而數(shù)控機(jī)床從 DNC 服務(wù)器上獲取數(shù)據(jù),并傳遞狀態(tài)給 DNC 服務(wù)器。整體生產(chǎn)業(yè)務(wù)實(shí)時(shí)性要求不高,生產(chǎn)終端設(shè)備的硬軟件資源有限。具體業(yè)務(wù)數(shù)據(jù)流如圖 2 所示。

圖 2 業(yè)務(wù)流

2 、數(shù)控系統(tǒng)的風(fēng)險(xiǎn)分析

通過(guò)數(shù)控系統(tǒng)用戶的現(xiàn)場(chǎng)訪談、調(diào)研問(wèn)卷、實(shí)地考察和技術(shù)檢查等方式,完成了數(shù)控系統(tǒng)的安全風(fēng)險(xiǎn)分析,得出以下幾個(gè)重要的風(fēng)險(xiǎn)點(diǎn)。

數(shù)控業(yè)務(wù)網(wǎng)絡(luò)的安全風(fēng)險(xiǎn)。生產(chǎn)車(chē)間的網(wǎng)絡(luò)缺少監(jiān)控手段,無(wú)法對(duì)攻擊行為實(shí)時(shí)報(bào)警;網(wǎng)絡(luò)上的業(yè)務(wù)由于缺乏訪問(wèn)控制,存在誤操作、跨權(quán)限操作、易于被攻擊等情況,導(dǎo)致存在生產(chǎn)異常的安全風(fēng)險(xiǎn)。數(shù)控?cái)?shù)據(jù)的安全風(fēng)險(xiǎn)。沒(méi)有專(zhuān)業(yè)安全防護(hù)的DNC 服務(wù)器上的重要數(shù)據(jù)未加密也未數(shù)字簽名,存在被篡改、被破壞的安全風(fēng)險(xiǎn);數(shù)據(jù)傳輸過(guò)程中未使用加密手段,導(dǎo)致數(shù)據(jù)易被竊取的安全風(fēng)險(xiǎn)。

3 、數(shù)控系統(tǒng)的安全解決方案

結(jié)合數(shù)控系統(tǒng)用戶的實(shí)際需求和現(xiàn)實(shí)生產(chǎn)環(huán)境的風(fēng)險(xiǎn)分析,為實(shí)現(xiàn)對(duì)數(shù)控系統(tǒng)的全方位安全防護(hù),提出以終端防護(hù)和數(shù)據(jù)防護(hù)為核心,輔以網(wǎng)絡(luò)防護(hù)并應(yīng)用國(guó)產(chǎn)密碼技術(shù)的整體安全解決方案。

3.1 終端防護(hù)

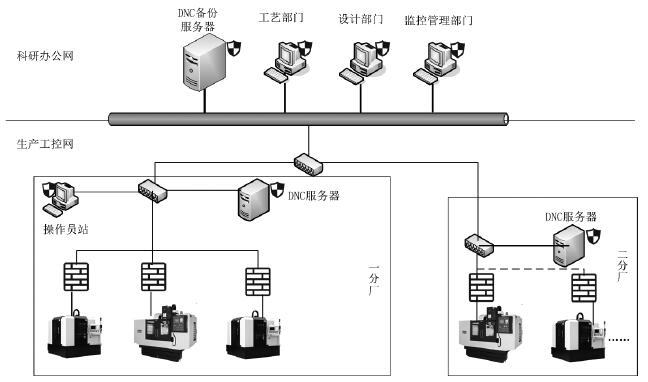

數(shù)控系統(tǒng)現(xiàn)場(chǎng)的接入終端主要有數(shù)控機(jī)床、操作員站、DNC 服務(wù)器等主機(jī)或設(shè)備,如圖 3 所示。數(shù)控機(jī)床的系統(tǒng)軟件是固化的,無(wú)法安裝第三方防護(hù)軟件,而其余主機(jī)或者服務(wù)器則需要安裝主機(jī)監(jiān)控軟件,從操作上禁用非法外來(lái)介質(zhì),同時(shí)數(shù)控機(jī)床在內(nèi)的所有終端設(shè)備的多余外設(shè)接口都應(yīng)該被封禁,包括 USB 口、串口、網(wǎng)口等,應(yīng)從物理上禁止非法接入。

圖 3 終端防護(hù)

主機(jī)監(jiān)控軟件除了禁止非法介質(zhì)的接入,還需要記錄對(duì)主機(jī)的所有操作。有條件的用戶可以在數(shù)控系統(tǒng)網(wǎng)絡(luò)中加入專(zhuān)用的日志服務(wù)器存儲(chǔ)這些記錄,用于分析和審計(jì)。

數(shù)控機(jī)床作為數(shù)控系統(tǒng)中最特殊的終端設(shè)備,其安全防護(hù)與一般的網(wǎng)絡(luò)終端在身份認(rèn)證、數(shù)字簽名等技術(shù)處理上存在較大差異。對(duì)這類(lèi)終端的防護(hù)需要加入專(zhuān)用的防護(hù)裝置,方案后續(xù)章節(jié)將對(duì)此防護(hù)裝置進(jìn)行詳細(xì)闡述。

由于目前大多數(shù)控系統(tǒng)為國(guó)外產(chǎn)品和技術(shù),若要全面實(shí)現(xiàn)自主可控,短時(shí)間內(nèi)沒(méi)法實(shí)現(xiàn)。這是一個(gè)漸進(jìn)的過(guò)程,需要逐步實(shí)現(xiàn)。因此,接入數(shù)控終端的身份認(rèn)證技術(shù)使用的密碼算法,本方案建議使用國(guó)產(chǎn)密碼算法來(lái)替代通用密碼算法,在身份認(rèn)證和數(shù)據(jù)加密技術(shù)方面首先實(shí)現(xiàn)自主可控。

3.2 網(wǎng)絡(luò)防護(hù)

終端防護(hù)中提及的專(zhuān)用防護(hù)裝置,主要用于終端特別是數(shù)控機(jī)床的專(zhuān)用防護(hù)上,并不能替代工業(yè)以太網(wǎng)中的工業(yè)防火墻、工業(yè)隔離網(wǎng)關(guān)的作用。因此,在重要的網(wǎng)絡(luò)節(jié)點(diǎn)仍需部署必要的防護(hù)網(wǎng)關(guān),用以保護(hù)數(shù)控系統(tǒng)網(wǎng)絡(luò)。

同時(shí),通過(guò)網(wǎng)絡(luò)訪問(wèn)數(shù)控機(jī)床或者數(shù)控機(jī)床通過(guò)網(wǎng)絡(luò)訪問(wèn) DNC 服務(wù)器,都需要通過(guò)在防護(hù)裝置上進(jìn)行身份認(rèn)證,取得授權(quán)后方可進(jìn)行網(wǎng)絡(luò)交互。這里需要解決由誰(shuí)在哪個(gè)位置上使用什么樣的終端對(duì)目標(biāo)進(jìn)行訪問(wèn)的問(wèn)題。

3.3 數(shù)據(jù)防護(hù)

對(duì)于存儲(chǔ)重要數(shù)控加工文件、設(shè)計(jì)文件的 DNC服務(wù)器的保護(hù),除了一般主機(jī)的保護(hù)外,還需要加入額外的技術(shù),用以保護(hù)服務(wù)器上數(shù)據(jù)的存儲(chǔ)和傳輸。重要保護(hù)區(qū)域內(nèi)所有數(shù)據(jù)文件都需要進(jìn)行加密或者數(shù)字簽名,這需要根據(jù)業(yè)務(wù)的實(shí)時(shí)性、生產(chǎn)環(huán)境的軟硬件資源、是否具備密鑰管理能力等情況而定,從而優(yōu)化安全防護(hù)手段,降低成本,易于工程部署和用戶操作。

數(shù)控機(jī)床生產(chǎn)運(yùn)行的狀態(tài)數(shù)據(jù)同樣重要,需要在安全的網(wǎng)絡(luò)信道中傳輸并加以安全存儲(chǔ)。若數(shù)控系統(tǒng)網(wǎng)絡(luò)需要跨公網(wǎng),則還需要 VPN技術(shù)的支持,以防數(shù)據(jù)在公網(wǎng)上被竊取和篡改。而以上在數(shù)據(jù)存儲(chǔ)和傳輸過(guò)程中使用的密碼算法,同樣需要使用國(guó)產(chǎn)密碼算法。

3.4 密碼技術(shù)

隨著全球范圍內(nèi)密碼技術(shù)的發(fā)展和計(jì)算能力的提升,現(xiàn)有普遍采用的國(guó)際通用密碼算法已不滿足當(dāng)前和今后應(yīng)用的安全需求。目前,各國(guó)都在進(jìn)行算法升級(jí)或遷移。

信息安全是國(guó)家安全的關(guān)鍵環(huán)節(jié)。為確保密碼算法的自主可控,降低敏感信息泄露和信息系統(tǒng)遭受攻擊的風(fēng)險(xiǎn),國(guó)家密碼管理局制定并發(fā)布了具有自主知識(shí)產(chǎn)權(quán)和高安全強(qiáng)度的國(guó)產(chǎn)密碼算法、密碼算法使用等相關(guān)標(biāo)準(zhǔn),基本建成了國(guó)產(chǎn)密碼應(yīng)用基礎(chǔ)設(shè)施并提供服務(wù)。目前,國(guó)產(chǎn)密碼產(chǎn)業(yè)鏈已經(jīng)成熟[3]。

智能制造面臨著信息安全問(wèn)題日益嚴(yán)重的局面,因此推進(jìn)國(guó)產(chǎn)密碼算法應(yīng)用具有重要的現(xiàn)實(shí)意義。目前,我國(guó)自主研發(fā)的常用國(guó)產(chǎn)商用密碼算法有以下幾種。

SM1 算法。該算法是由國(guó)家密碼管理局編制的一種商用密碼分組標(biāo)準(zhǔn)對(duì)稱算法,分組長(zhǎng)度和密鑰長(zhǎng)度均為 128 位,算法的安全保密強(qiáng)度和相關(guān)軟硬件實(shí)現(xiàn)性能與 AES 算法相當(dāng)。目前,該算法尚未公開(kāi),僅以 IP 和的形式存在于芯片中。

SM2 算法。該算法是一種基于 ECC 算法的非對(duì)稱密鑰算法,加密強(qiáng)度為 256 位,安全性與目前使用的 RSA1024 相比具有明顯優(yōu)勢(shì)。

SM3 算法。該算法也叫密碼雜湊算法,屬于哈希(摘要)算法的一種,雜湊值為 256 位,和 SM2算法一起被公布。

SM4 算法。該算法為對(duì)稱加密算法,隨 WAPI標(biāo)準(zhǔn)一起被發(fā)布,加密強(qiáng)度為 128 位。

除了以上 4 種密碼算法,國(guó)產(chǎn)商用密碼算法還包括 SSF33、SM7、祖沖之密碼等對(duì)稱算法和 SM9非對(duì)稱算法。國(guó)產(chǎn)商用密碼的應(yīng)用領(lǐng)域十分廣泛,主要用于對(duì)不涉及國(guó)家秘密內(nèi)容但又具有敏感性的內(nèi)部信息、行政事務(wù)信息、經(jīng)濟(jì)信息等進(jìn)行加密保護(hù),如各種安全認(rèn)證、網(wǎng)上銀行、數(shù)字簽名等。

4 、數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置

4.1 需求

數(shù)控機(jī)床是數(shù)字控制機(jī)床(Computer Numerical Control Machine Tools)的簡(jiǎn)稱,是一種裝有程序控制系統(tǒng)的自動(dòng)化機(jī)床。該控制系統(tǒng)能夠邏輯地處具有控制編碼或其他符號(hào)指令規(guī)定的程序,并將其譯碼,用代碼化的數(shù)字表示,通過(guò)信息載體輸入數(shù)控裝置。然后,經(jīng)運(yùn)算處理,由數(shù)控裝置發(fā)出各種控制信號(hào)控制機(jī)床的動(dòng)作,按圖紙要求的形狀和尺寸,自動(dòng)加工零件。

作為數(shù)控系統(tǒng)中最特殊的終端,數(shù)控機(jī)床與其他設(shè)備(如 DNC 服務(wù)器、操作員站等)的安全防護(hù)存在較大差異,主要在于以下幾點(diǎn):

(1)數(shù)控機(jī)床控制系統(tǒng)無(wú)法安裝主機(jī)監(jiān)控軟、件或者類(lèi)似的安全防護(hù)軟件,從而無(wú)法對(duì)機(jī)床操作人員的身份進(jìn)行管控,也無(wú)法審計(jì)操作行為,且無(wú)法控制和審計(jì)外設(shè)接口(如 USB 口、串口、網(wǎng)口)操作行為和數(shù)據(jù)交互;

(2)數(shù)控機(jī)床無(wú)法進(jìn)行身份認(rèn)證和鑒別;

(3)數(shù)控機(jī)床無(wú)法主動(dòng)識(shí)別對(duì)端 DNC 服務(wù)器的合法性;

(4)數(shù)控機(jī)床無(wú)法驗(yàn)證數(shù)控加工文件的合法性和完整性。

基于數(shù)控機(jī)床與其他設(shè)備在安全防護(hù)上的差異分析,得出數(shù)控機(jī)床的安全防護(hù)需要加入專(zhuān)用的安全防護(hù)裝置,用以確保數(shù)控機(jī)床在外設(shè)接入、身份鑒別、數(shù)據(jù)交互等諸多方面得到相應(yīng)的保護(hù)和管控。數(shù)控機(jī)床必需的外設(shè)接口需要接入到這種防護(hù)裝置上,機(jī)床操作、廠家維修等人員操作數(shù)控機(jī)床必須通過(guò)在專(zhuān)用防護(hù)裝置上經(jīng)過(guò)嚴(yán)格的身份認(rèn)證[4](口令、指紋或者虹膜等)授權(quán)后才能正常接入,從而有權(quán)上傳或下載數(shù)據(jù),而這些動(dòng)作也都會(huì)被專(zhuān)用安全防護(hù)裝置記錄,用于事后審計(jì)。

4.2 關(guān)鍵技術(shù)

數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置作為數(shù)控機(jī)床的安全屏障,需要具備以下關(guān)鍵技術(shù)。

(1)身份認(rèn)證與授權(quán)身份認(rèn)證解決“你是誰(shuí)”“你是否合法”的問(wèn)題,授權(quán)解決“你能干什么”的問(wèn)題。

(2)行為控制與記錄行為控制解決“你能訪問(wèn)哪些地方”“你具體能做什么事”的問(wèn)題,記錄解決的是“你干了些什么”的問(wèn)題。

(3)數(shù)據(jù)驗(yàn)證與保護(hù)數(shù)據(jù)驗(yàn)證解決數(shù)據(jù)破壞和篡改的問(wèn)題,保護(hù)解決的是數(shù)據(jù)知悉范圍的問(wèn)題。除了以上技術(shù)要求外,防護(hù)裝置在數(shù)控文件(NC代碼、圖形文件等)的脫敏與檢測(cè)、數(shù)控代碼的細(xì)粒度控制、網(wǎng)絡(luò)典型攻擊防御等諸多方面,對(duì)數(shù)控機(jī)床乃至整個(gè)數(shù)控系統(tǒng)都起著至關(guān)重要的作用。

4.3 防護(hù)方案

在詳述防護(hù)方案前,借用網(wǎng)絡(luò)搜索信息簡(jiǎn)單介紹以下幾個(gè)概念:身份認(rèn)證、數(shù)字簽名、IP 地址欺騙和 MAC 地址欺騙。

身份認(rèn)證即身份驗(yàn)證或身份鑒別,是指在計(jì)算機(jī)及計(jì)算機(jī)網(wǎng)絡(luò)系統(tǒng)中確認(rèn)操作者身份的過(guò)程,從而確定該用戶是否具有對(duì)某種資源的訪問(wèn)和使用權(quán)限,進(jìn)而使計(jì)算機(jī)和網(wǎng)絡(luò)系統(tǒng)的訪問(wèn)策略能夠可靠、有效執(zhí)行,防止攻擊者假冒合法用戶獲得資源的訪問(wèn)權(quán)限,保證系統(tǒng)和數(shù)據(jù)的安全以及授權(quán)訪問(wèn)者的合法利益。

數(shù)字簽名即公約數(shù)字簽名或電子簽章,是一種類(lèi)似寫(xiě)在紙上的普通物理簽名,但使用了公鑰加密領(lǐng)域的技術(shù)實(shí)現(xiàn),可用于鑒別數(shù)字信息,即只有信息的發(fā)送者才能產(chǎn)生的別人無(wú)法偽造的一段數(shù)字

串。這段數(shù)字串同時(shí)也是對(duì)信息發(fā)送者發(fā)送信息真實(shí)性的有效證明。

IP 地址欺騙是指行動(dòng)產(chǎn)生的 IP 數(shù)據(jù)包為偽造的源 IP 地址,以便冒充其他系統(tǒng)或發(fā)件人的身份。MAC 地址欺騙與 IP 地址欺騙的原理基本一致,只是欺騙的具體過(guò)程有所差別。

數(shù)控系統(tǒng)中最核心的終端是數(shù)控機(jī)床,而最重要的數(shù)據(jù)存儲(chǔ)于 DNC 服務(wù)器。因此,數(shù)控機(jī)床與DNC 服務(wù)器之間的數(shù)據(jù)交互,是整個(gè)數(shù)控系統(tǒng)安全防護(hù)最關(guān)鍵的一環(huán)。為了便于分析數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置在安防方面的重要作用,假設(shè)數(shù)控機(jī)床和 DNC 服務(wù)器上的數(shù)據(jù)受到保護(hù)而不被任何攻擊篡改和破壞,所有攻擊來(lái)源于網(wǎng)絡(luò)。簡(jiǎn)化數(shù)控網(wǎng)絡(luò)拓?fù)洌尤牍舡h(huán)節(jié),如圖 4 所示。

圖 4 簡(jiǎn)化拓?fù)?/font>

(1)場(chǎng)景一

防護(hù)裝置尚未部署,數(shù)控機(jī)床完全暴露于網(wǎng)絡(luò)。攻擊機(jī)采用任何欺騙手段都能將數(shù)控機(jī)床向 DNC服務(wù)器發(fā)起的數(shù)據(jù)交互請(qǐng)求轉(zhuǎn)移到攻擊機(jī)自身,造成數(shù)控機(jī)床使用非法來(lái)源的數(shù)據(jù)或者使用被篡改過(guò)的數(shù)據(jù),致使數(shù)控機(jī)床運(yùn)行異常。

(2)場(chǎng)景二

防護(hù)裝置部署于數(shù)控網(wǎng)絡(luò)與數(shù)控機(jī)床之間,并配置了相應(yīng)的訪問(wèn)控制策略,甚至配置了 IP/MAC地址綁定策略。攻擊機(jī)同時(shí)采用 IP 地址欺騙策略和 MAC 地址欺騙策略,將自身在網(wǎng)絡(luò)上完全偽造成 DNC 服務(wù)器,以繞開(kāi)防護(hù)裝置的防御,響應(yīng)來(lái)自數(shù)控機(jī)床的數(shù)據(jù)交互請(qǐng)求,下發(fā)非法數(shù)據(jù)或篡改合法數(shù)據(jù),致使數(shù)控機(jī)床運(yùn)行異常。

(3)場(chǎng)景三

在場(chǎng)景二的基礎(chǔ)上,防護(hù)裝置加入身份認(rèn)證策略,即只有通過(guò)身份認(rèn)證的終端才能正常通過(guò)防護(hù)裝置進(jìn)行數(shù)據(jù)交互。

傳統(tǒng)的身份認(rèn)證是基于訪問(wèn)發(fā)起者的認(rèn)證,保護(hù)的是被訪問(wèn)者即服務(wù)器。而數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置保護(hù)的是訪問(wèn)的發(fā)起者——數(shù)控機(jī)床不被欺騙,發(fā)現(xiàn)其獲取的數(shù)據(jù)是否被篡改,阻止不應(yīng)知悉者知悉,同時(shí)數(shù)控機(jī)床自身無(wú)法進(jìn)行身份認(rèn)證和鑒別。

因此,鑒于數(shù)控系統(tǒng)的特殊性,本方案建設(shè)性地提出基于受訪者的認(rèn)證,即數(shù)控機(jī)床只能訪問(wèn)通過(guò)身份認(rèn)證后的 DNC 服務(wù)器,從而確保數(shù)控機(jī)床訪問(wèn)的DNC服務(wù)器是合法終端,獲取的是合法數(shù)據(jù),狀態(tài)數(shù)據(jù)上傳的是合法服務(wù)器。

不幸的是,此種場(chǎng)景對(duì)于攻擊者來(lái)說(shuō)仍然有機(jī)可乘。假設(shè)攻擊機(jī)無(wú)法獲取合法的身份信息,從而無(wú)法使數(shù)控機(jī)床主動(dòng)向其發(fā)起數(shù)據(jù)交互請(qǐng)求。盡管如此,攻擊機(jī)仍然可以在合法的 DNC 服務(wù)器通過(guò)身份認(rèn)證后采用欺騙手段,實(shí)現(xiàn)前文提及的攻擊。

(4)場(chǎng)景四

通過(guò)對(duì)場(chǎng)景三的分析發(fā)現(xiàn),配合身份認(rèn)證的訪問(wèn)控制同樣不能解決所有問(wèn)題。在場(chǎng)景三的攻擊環(huán)境下,若能在交互數(shù)據(jù)中加入數(shù)字簽名技術(shù),通過(guò)防護(hù)裝置對(duì)數(shù)據(jù)進(jìn)行簽名或驗(yàn)簽,那么非法數(shù)據(jù)或被篡改數(shù)據(jù)就能被防護(hù)裝置發(fā)現(xiàn),從而這些數(shù)據(jù)無(wú)法到達(dá)數(shù)控機(jī)床,針對(duì)數(shù)控機(jī)床的攻擊也就無(wú)從實(shí)現(xiàn)。

(5)場(chǎng)景五

根據(jù)場(chǎng)景四中的防護(hù)方案部署防護(hù)裝置,雖然能夠有效針對(duì)數(shù)控機(jī)床的網(wǎng)絡(luò)攻擊,但并不能阻止攻擊機(jī)獲取重要的數(shù)控?cái)?shù)據(jù)和機(jī)床狀態(tài)信息。這里,數(shù)據(jù)加密技術(shù)能夠有效防止數(shù)據(jù)外泄,嚴(yán)格控制數(shù)據(jù)知悉范圍。

數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置可以記錄所有的網(wǎng)絡(luò)行為,發(fā)現(xiàn)攻擊立即告警,發(fā)現(xiàn)異常數(shù)據(jù)交互立即告警,并通知管理員調(diào)整防護(hù)策略,盡早發(fā)現(xiàn)攻擊源,把危害控制到最小。

機(jī)床操作人員、廠家維修人員通過(guò) USB 口、串口與數(shù)控機(jī)床進(jìn)行數(shù)據(jù)交互,在應(yīng)用場(chǎng)景上雖然與網(wǎng)絡(luò)交互不同,但兩種外設(shè)數(shù)據(jù)交互同樣需要通過(guò)防護(hù)裝置進(jìn)行數(shù)據(jù)轉(zhuǎn)發(fā)。因此,以上提及的所有安全防護(hù)技術(shù)同樣適用。

數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置通過(guò)訪問(wèn)控制與身份認(rèn)證、數(shù)字簽名和數(shù)據(jù)加密等技術(shù)的有機(jī)結(jié)合,形成了一套完整的應(yīng)對(duì)局部網(wǎng)絡(luò)攻擊的安全防護(hù)方案。

身份認(rèn)證、數(shù)字簽名和數(shù)據(jù)加密等技術(shù)都涉及國(guó)產(chǎn)密碼應(yīng)用,需要一套完整的國(guó)產(chǎn)密碼應(yīng)用基礎(chǔ)設(shè)施(如公共密鑰基礎(chǔ)設(shè)施 PKI、密鑰管理基礎(chǔ)設(shè)施 KMI 等)才能實(shí)現(xiàn),而這必然帶來(lái)安全防護(hù)的成本壓力。因此,需要根據(jù)不同數(shù)控網(wǎng)絡(luò)的實(shí)際情況,結(jié)合防護(hù)裝置的行為記錄能力,部署不同安全級(jí)別的防護(hù)網(wǎng)絡(luò)。

4.4 國(guó)產(chǎn)密碼算法應(yīng)用

4.4.1 基于國(guó)產(chǎn)密碼算法的身份認(rèn)證應(yīng)用

用戶通過(guò)防護(hù)裝置訪問(wèn)、接入數(shù)控機(jī)床時(shí),需要應(yīng)用基于用戶的身份認(rèn)證;DNC 服務(wù)器與防護(hù)裝置間建立加密信道時(shí),需要應(yīng)用基于設(shè)備的身份認(rèn)證。認(rèn)證的需求不同,采用的認(rèn)證技術(shù)也不同。根據(jù)不同的安全級(jí)別,可以采用不同的身份認(rèn)證技術(shù)或者多種技術(shù)的組合,如數(shù)字證書(shū)認(rèn)證技術(shù)、生物信息認(rèn)證技術(shù)、口令和消息反饋認(rèn)證技術(shù)和智能卡認(rèn)證技術(shù)等。

綜合安全性、易用性和成本等因素的考慮,防護(hù)裝置可采用口令與智能卡雙因子身份認(rèn)證技術(shù),并結(jié)合國(guó)產(chǎn)密碼算法數(shù)字證書(shū)認(rèn)證技術(shù)即 SM2 證書(shū)技術(shù)。需要選擇支持 SM2 證書(shū)的智能卡,認(rèn)證設(shè)備(如 DNC 服務(wù)器、維修用的筆記本電腦等)或防護(hù)裝置能夠通過(guò)這種智能卡完成身份認(rèn)證。口令通過(guò)使用 SM3 算法進(jìn)行哈希后,將同智能卡 SM2 公鑰證書(shū)經(jīng)過(guò) SM1 算法加密后在網(wǎng)絡(luò)中傳輸,然后在防護(hù)裝置上進(jìn)行解密和驗(yàn)證后完成身份認(rèn)證。

4.4.2 基于國(guó)產(chǎn)密碼算法的簽名與驗(yàn)簽應(yīng)用

身份認(rèn)證中,SM2 證書(shū)的簽名 / 驗(yàn)簽已經(jīng)涉及到國(guó)產(chǎn)密碼算法的簽名與驗(yàn)簽應(yīng)用,而本章主要討論國(guó)產(chǎn)密碼算法在數(shù)控機(jī)床與 DNC 服務(wù)器之間傳輸重要數(shù)控文件時(shí)的應(yīng)用。

智能卡除了存儲(chǔ) SM2 證書(shū)用于身份認(rèn)證外,還可利用它對(duì)傳輸于網(wǎng)絡(luò)中的數(shù)控文件進(jìn)行簽名。DNC 服務(wù)器將數(shù)控文件進(jìn)行數(shù)字簽名存儲(chǔ),數(shù)控機(jī)床獲取數(shù)控文件的同時(shí)也會(huì)獲取簽名信息。這些信息會(huì)經(jīng)過(guò)防護(hù)裝置的驗(yàn)簽判斷文件的合法性,并確保文件沒(méi)有被惡意破壞或篡改,保證數(shù)控文件的完整性和可用性。這樣的安全加固簡(jiǎn)單、實(shí)用、易于部署,不會(huì)對(duì)原有數(shù)控網(wǎng)絡(luò)的拓?fù)湓斐扇魏斡绊懀灰募?yàn)證通過(guò),則數(shù)控生產(chǎn)、企業(yè)管理都不會(huì)受到多余的阻礙。

4.4.3 基于國(guó)產(chǎn)密碼算法的信道加解密應(yīng)用

在存在跨網(wǎng)絡(luò)管理和生產(chǎn)需求的數(shù)控網(wǎng)絡(luò)或數(shù)控網(wǎng)絡(luò)易于被攻擊者接入的環(huán)境中,對(duì)有線信道傳輸?shù)闹匾獢?shù)據(jù)的加密保護(hù)成為必然。由于在網(wǎng)絡(luò)搭建、部署上得天獨(dú)厚的優(yōu)勢(shì),無(wú)線網(wǎng)絡(luò)在數(shù)控環(huán)境的應(yīng)用也是存在的,但無(wú)線網(wǎng)絡(luò)的安全性相對(duì)于有線網(wǎng)絡(luò)更具有挑戰(zhàn)。因此,無(wú)論數(shù)控網(wǎng)絡(luò)在有線信道和無(wú)線信道上都有對(duì)數(shù)據(jù)進(jìn)行加密保護(hù)的需求,此時(shí)國(guó)產(chǎn)密碼技術(shù)的應(yīng)用順理成章,如 IPSec VPN、SSLVPN 和應(yīng)用層加密處理等。

在存在信道加密需求的數(shù)控網(wǎng)絡(luò)中,防護(hù)裝置可以安裝支持國(guó)產(chǎn)密碼算法的智能卡或加密卡對(duì)加密數(shù)據(jù)進(jìn)行解密。數(shù)據(jù)的加密則是通過(guò) DNC 服務(wù)器上的智能卡或者加密卡完成的。兩者可以通過(guò)支持國(guó)產(chǎn)密碼算法的 IPSec VPN 或者 SSLVPN 建立加密信道,由防護(hù)裝置將數(shù)據(jù)解密后再以明文方式轉(zhuǎn)發(fā)給數(shù)控機(jī)床。對(duì)于數(shù)控機(jī)床來(lái)說(shuō),整個(gè)加解密過(guò)程是透明的。

4.4.4 基于國(guó)產(chǎn)密碼算法的數(shù)據(jù)加解密應(yīng)用

數(shù)控網(wǎng)絡(luò)并非惡意攻擊的唯一切入點(diǎn),主機(jī)攻擊、管理漏洞造成的物理攻擊等都會(huì)造成重要數(shù)據(jù)的丟失與破壞,且網(wǎng)絡(luò)攻擊的最終目標(biāo)除了破壞正常的網(wǎng)絡(luò)運(yùn)行外,就是獲取重要數(shù)據(jù),因此數(shù)據(jù)保護(hù)非常關(guān)鍵。數(shù)控環(huán)境中數(shù)據(jù)的國(guó)密技術(shù)應(yīng)用很大一部分困難在于無(wú)法與控制設(shè)備(如 PLC、數(shù)控機(jī)床等)共享加密數(shù)據(jù)。若加密數(shù)據(jù)經(jīng)解密后在網(wǎng)絡(luò)中傳輸,必然存在信息泄露的可能。數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置的引入能很容易解決這個(gè)問(wèn)題。這里提及的數(shù)據(jù)加密可采用 SM1 等對(duì)稱加密算法,DNC服務(wù)器上的所有明文數(shù)控文件都需要進(jìn)行加密處理后再存儲(chǔ),新接收的文件必須默認(rèn)為密文。文件傳輸至防護(hù)裝置,由防護(hù)裝置解密后轉(zhuǎn)發(fā)給數(shù)控機(jī)床;反之,防護(hù)裝置對(duì)數(shù)控機(jī)床上傳的文件進(jìn)行加密后轉(zhuǎn)發(fā)給 DNC 服務(wù)器進(jìn)行存儲(chǔ),保證數(shù)據(jù)的機(jī)密性。

4.4.5 基于國(guó)產(chǎn)密碼算法的數(shù)控設(shè)備安全升級(jí)

在國(guó)產(chǎn)數(shù)控設(shè)備(如 PLC[5]、數(shù)控機(jī)床等)中,加入安全、加密功能,使得這些設(shè)備自身具有網(wǎng)絡(luò)安全和數(shù)據(jù)加解密功能。還有一種升級(jí)需要應(yīng)用到國(guó)產(chǎn)密碼算法——設(shè)備軟件升級(jí),如數(shù)控機(jī)床專(zhuān)用安全防護(hù)裝置自身系統(tǒng)升級(jí)時(shí)使用的升級(jí)鏡像,要通過(guò)國(guó)產(chǎn)密碼算法進(jìn)行簽名,升級(jí)過(guò)程中需要對(duì)導(dǎo)入的升級(jí)包進(jìn)行驗(yàn)簽,以確保防護(hù)裝置所用升級(jí)鏡像未被非法篡改。

5 、結(jié)語(yǔ)

本文適時(shí)提出基于國(guó)產(chǎn)密碼算法的數(shù)控系統(tǒng)安全解決方案,不僅拓展了國(guó)產(chǎn)密碼算法的應(yīng)用領(lǐng)域,而且開(kāi)闊了數(shù)控系統(tǒng)整體安全防護(hù)、數(shù)控機(jī)床專(zhuān)用安全防護(hù)的技術(shù)思路。后期還可以基于數(shù)控機(jī)床的數(shù)控程序存儲(chǔ)裝置、計(jì)算機(jī)控制主機(jī)、可編程邏輯控制器(PLC)等核心組件上加入安全模塊,強(qiáng)化數(shù)控系統(tǒng)核心組成部分的自身安全防護(hù),進(jìn)一步提升系統(tǒng)安全性。

投稿箱:

如果您有機(jī)床行業(yè)、企業(yè)相關(guān)新聞稿件發(fā)表,或進(jìn)行資訊合作,歡迎聯(lián)系本網(wǎng)編輯部, 郵箱:skjcsc@vip.sina.com

如果您有機(jī)床行業(yè)、企業(yè)相關(guān)新聞稿件發(fā)表,或進(jìn)行資訊合作,歡迎聯(lián)系本網(wǎng)編輯部, 郵箱:skjcsc@vip.sina.com

更多相關(guān)信息

業(yè)界視點(diǎn)

| 更多

行業(yè)數(shù)據(jù)

| 更多

- 2024年11月 金屬切削機(jī)床產(chǎn)量數(shù)據(jù)

- 2024年11月 分地區(qū)金屬切削機(jī)床產(chǎn)量數(shù)據(jù)

- 2024年11月 軸承出口情況

- 2024年11月 基本型乘用車(chē)(轎車(chē))產(chǎn)量數(shù)據(jù)

- 2024年11月 新能源汽車(chē)產(chǎn)量數(shù)據(jù)

- 2024年11月 新能源汽車(chē)銷(xiāo)量情況

- 2024年10月 新能源汽車(chē)產(chǎn)量數(shù)據(jù)

- 2024年10月 軸承出口情況

- 2024年10月 分地區(qū)金屬切削機(jī)床產(chǎn)量數(shù)據(jù)

- 2024年10月 金屬切削機(jī)床產(chǎn)量數(shù)據(jù)

- 2024年9月 新能源汽車(chē)銷(xiāo)量情況

- 2024年8月 新能源汽車(chē)產(chǎn)量數(shù)據(jù)

- 2028年8月 基本型乘用車(chē)(轎車(chē))產(chǎn)量數(shù)據(jù)

博文選萃

| 更多

- 機(jī)械加工過(guò)程圖示

- 判斷一臺(tái)加工中心精度的幾種辦法

- 中走絲線切割機(jī)床的發(fā)展趨勢(shì)

- 國(guó)產(chǎn)數(shù)控系統(tǒng)和數(shù)控機(jī)床何去何從?

- 中國(guó)的技術(shù)工人都去哪里了?

- 機(jī)械老板做了十多年,為何還是小作坊?

- 機(jī)械行業(yè)最新自殺性營(yíng)銷(xiāo),害人害己!不倒閉才

- 制造業(yè)大逃亡

- 智能時(shí)代,少談點(diǎn)智造,多談點(diǎn)制造

- 現(xiàn)實(shí)面前,國(guó)人沉默。制造業(yè)的騰飛,要從機(jī)床

- 一文搞懂?dāng)?shù)控車(chē)床加工刀具補(bǔ)償功能

- 車(chē)床鉆孔攻螺紋加工方法及工裝設(shè)計(jì)

- 傳統(tǒng)鉆削與螺旋銑孔加工工藝的區(qū)別